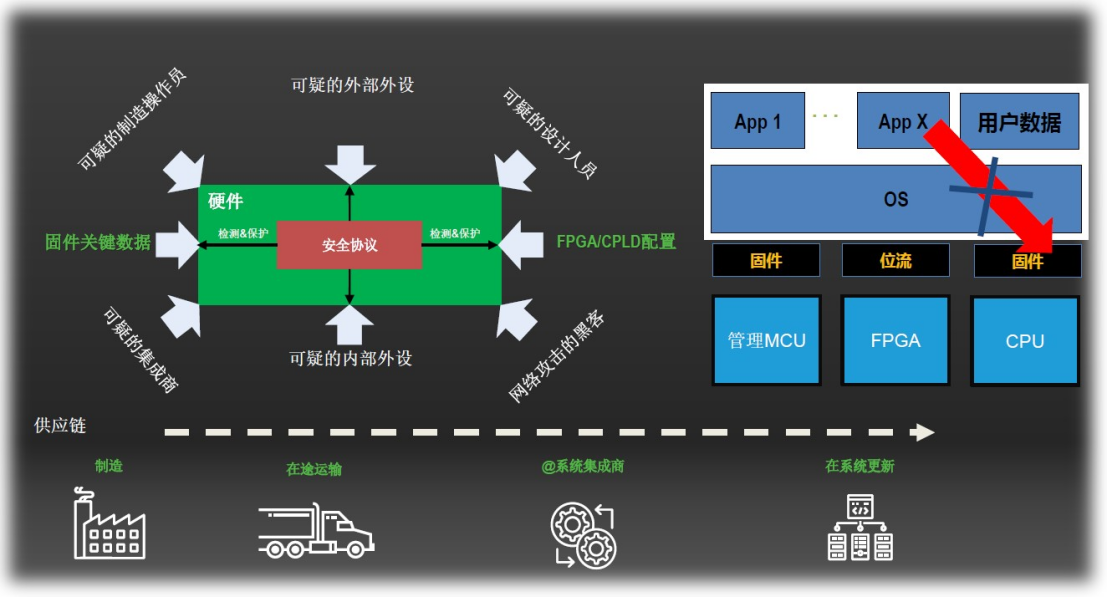

在全球數字化加速的背景下,網絡威脅呈現爆發式增長。傳統依賴軟件層的安全防護體系漏洞頻發,以供應鏈植入惡意代碼、勒索軟件篡改系統鏡像為典型代表的固件攻擊,成為核心風險點。與此同時,量子計算對傳統加密算法的威脅、物聯網設備的海量部署、以及嚴苛的合規要求(如NIST SP-800-193、NSA CNSA套件、歐盟DORA/CRA法案),也迫使企業開始考慮從硬件層構建主動防御體系。

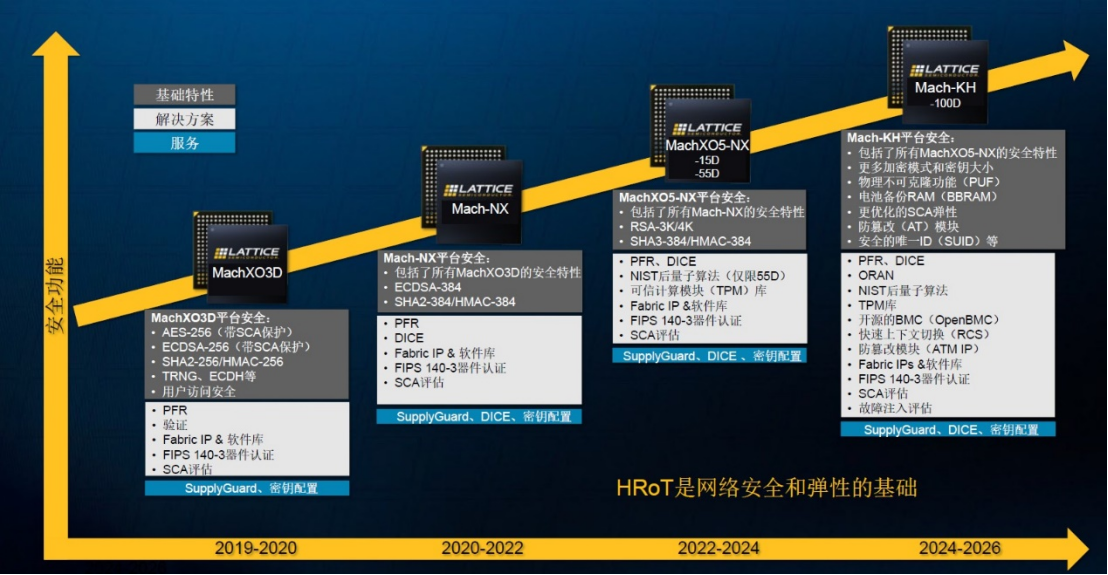

在此背景下,Lattice Sentry 4.0平臺固件保護恢復(Platform Firmware Resilient, PFR)解決方案應運而生,其核心價值在于通過硬件可信根(HRoT)與多層安全架構,實現固件全生命周期的保護、檢測、恢復閉環,填補傳統TPM/MCU方案在實時性、主動防御和多外設監控上的短板。

Sentry解決方案:防止各類源頭的攻擊

作為符合NIST SP-800-193標準的硬件級方案,Sentry 4.0不僅滿足法規合規要求,更以FPGA的可重構特性,為設備提供從制造到退役的持續安全防護,應對動態威脅演進。

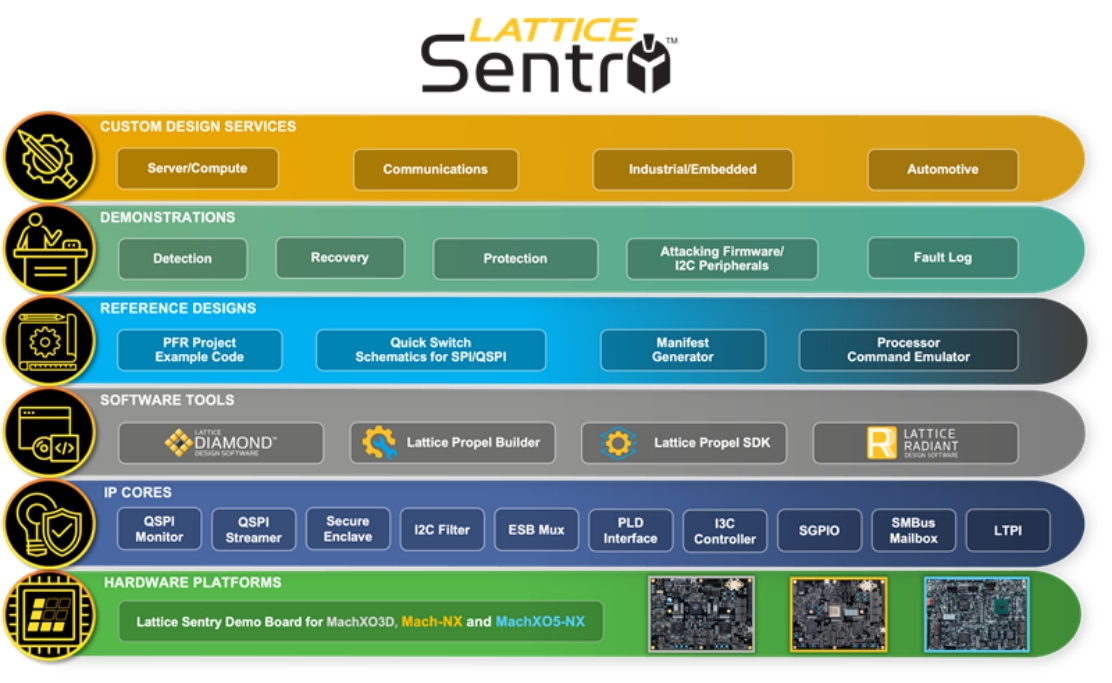

加速安全開發的全棧能力

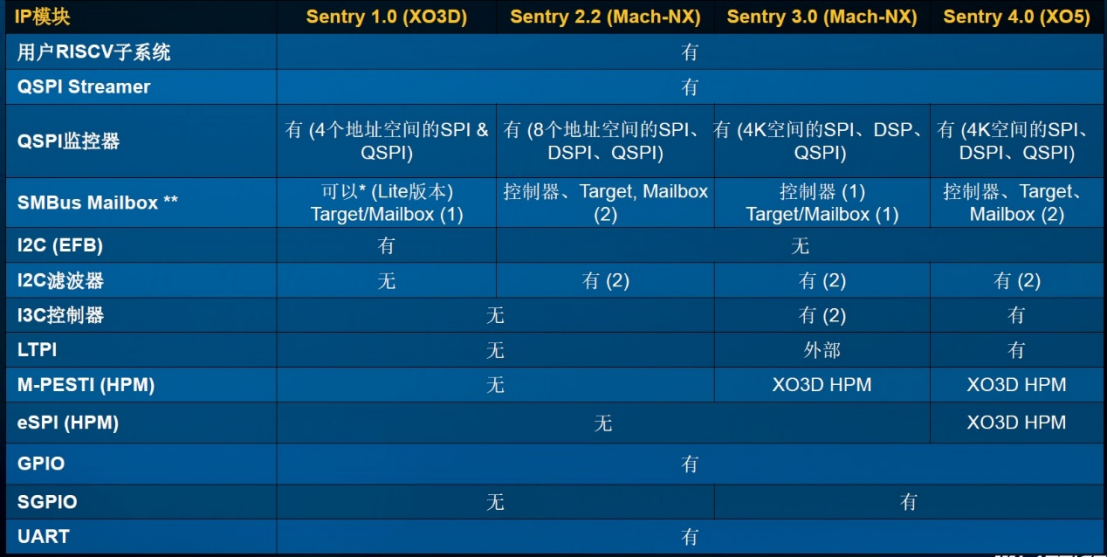

作為一套真正從固件級別做起的網絡保護恢復系統,Lattice Sentry解決方案集合由MachXO3D/Mach-NX FPGA/MachXO5D-NX底層硬件平臺、一系列經過預驗證和測試的IP核、軟件工具、參考設計、演示示例和定制設計服務共同構成。得益于此,PFR應用的開發時間可以從10個月縮短到6周。

Lattice Sentry解決方案集合4.0

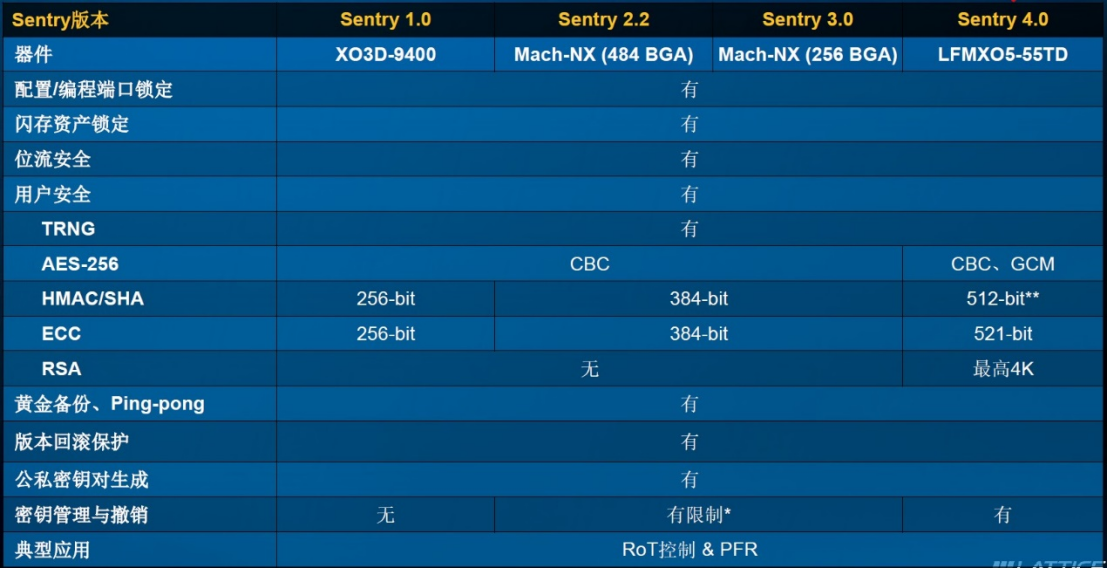

MachXO5D-NX支持AES256位流加密和ECC256身份認證,保護系統設計的完整性。特色賣點之一是提供加密敏捷算法、集成閃存的硬件可信根功能以及故障安全(fail-safe)遠程現場更新功能,實現可靠和安全的產品生命周期管理;賣點之二是安全引擎可在運行時使用,保護系統和FPGA之間的數據交換。相比之下,同類FPGA競品目前還不能提供運行期間的安全功能。

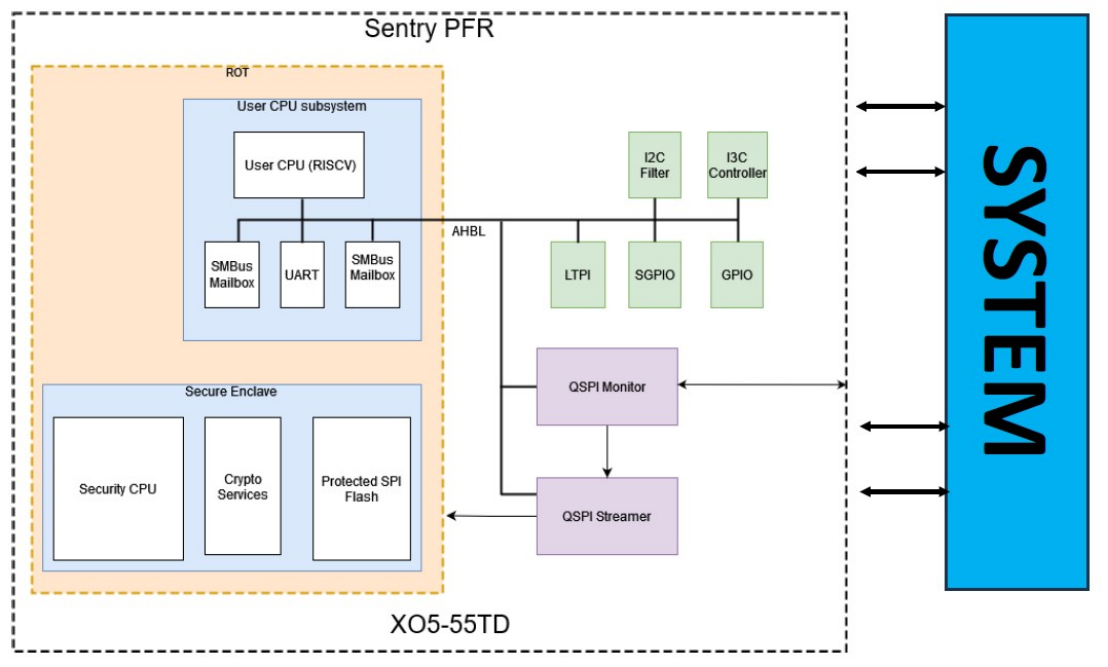

MachXO5-55TD Sentry 4.0框圖

基于此,以MachXO3D™、MachXO5D-NX™和Mach-NX™為代表的萊迪思安全與控制FPGA系列,能夠成為強大的HRoT基石,擁有用于自我驗證的、安全、不可變的唯一ID、快速的安全啟動以及一整套經過驗證的器件原生安全服務,這確保了系統的完整性并降低未經授權的訪問風險。同時,憑借其集成的雙引導可鎖定閃存功能,它們能夠抵御“拒絕服務”攻擊,確保系統中始終存在持續的信任基礎。與其他所有萊迪思FPGA一樣,這些器件也具有小尺寸、高能效的特點,適用于各種系統設計。

在最新的Sentry 4.0版本中,支持在通信、計算、工業和汽車應用中開發符合美國國家標準與技術研究所(NIST)安全機制(NIST SP-800-193)標準的PFR解決方案,以及硬件層面支持最新的MachXO5D-NX系列器件,成為了最大亮點。具體體現在以下四方面:

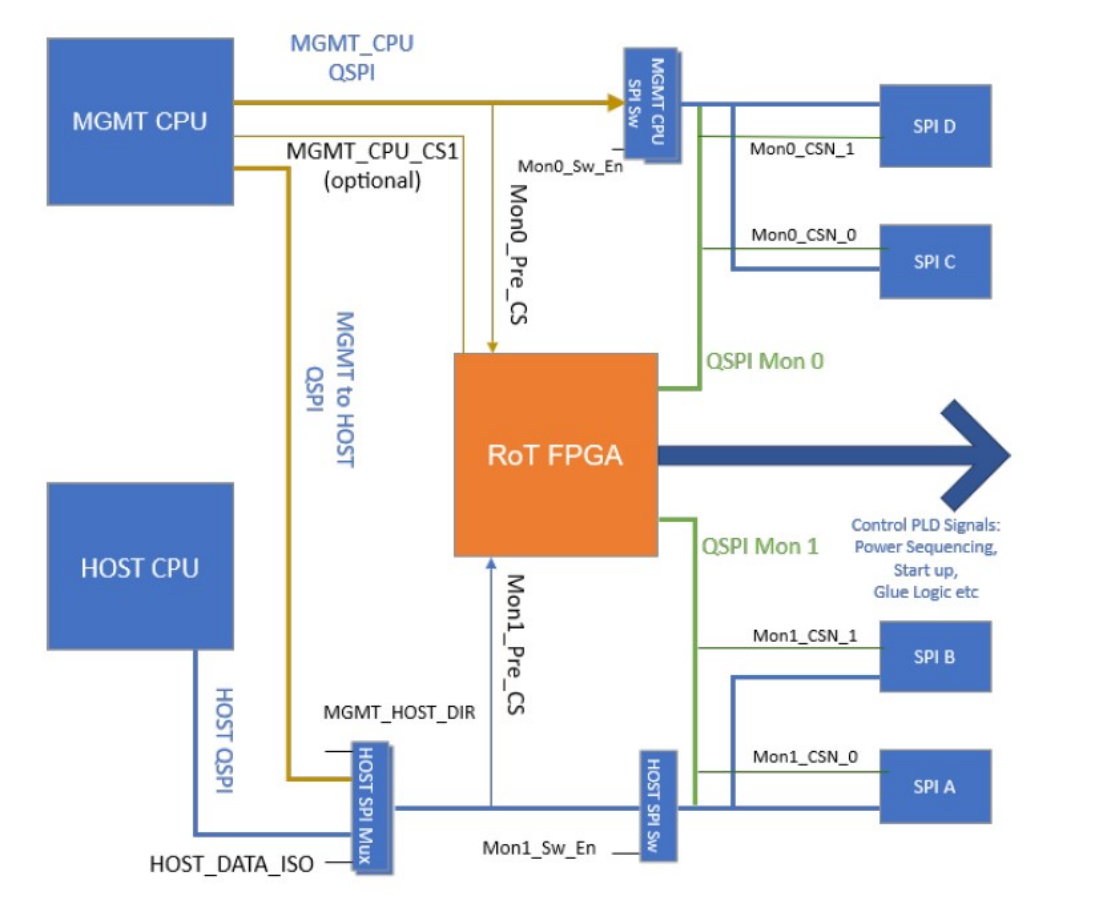

-帶有I2C外設攻擊保護演示的多QSPI/SPI監控

-支持安全協議和數據模型(SPDM)和管理組件傳輸協議(MCTP),實現高效的平臺管理以及安全無縫的服務器操作

-全新的設計工作區模板參考設計,支持PFR 4.0解決方案、I3C和更新的加密算法(ECC384/512)且完全兼容數據中心安全控制模塊(DC-SCM)

-擴展了即插即用設計工具和參考設計,包括工作區模板、策略、配置和清單生成器

Sentry解決方案的功能和器件比較

IP模塊實現的比較

此外,萊迪思Sentry為客戶提供了一種簡化的配置和定制PFR解決方案的方法,該解決方案是針對其安全環境的獨特復雜性量身定制的。在許多情況下,可以通過修改隨附的RISC-V® C源代碼來開發功能齊全的系統級PFR解決方案。

深度解析Sentry 4.0 PFR技術架構

如前文所述,Lattice Sentry 4.0以硬件可信根為核心,通過分層密鑰管理、靈活架構設計與精細化接口控制,構建了覆蓋固件全生命周期的安全體系。其雙閃存冗余、實時監控與快速恢復能力,可有效應對復雜安全威脅,是數據中心、工業自動化等領域的理想選擇。

硬件可信根

NIST規定要使用硬件可信根器件來執行保護、檢測和恢復功能。因此,在Sentry 4.0中,萊迪思選擇MachXO5-NX系列FPGA作為硬件載體,通過物理層安全、加密引擎和運行時防護三個層級的安全設計,構建起了不可篡改的硬件可信根。

萊迪思硬件可信根的發展和路線路

例如,物理層安全層面,Sentry 4.0集成了器件唯一機密值(UDS)、物理不可克隆功能(PUF)、真隨機數發生器(TRNG)和抗側信道攻擊(SCA)設計,確保密鑰生成與存儲的物理安全。區別于競品僅在啟動階段驗證的“被動防護”模式,Sentry 4.0通過嵌入式安全功能模塊(ESFB)實現固件與用戶邏輯的隔離,支持運行時數據加密。此外,該方案還支持AES-256/GCM、ECC-521、SHA-512及NIST后量子算法(如Kyber),硬件加速鏡像簽名驗證與密鑰管理,滿足量子安全時代需求。

根據規劃,萊迪思下一代Mach-KH-100D平臺將進一步集成AI驅動的威脅檢測引擎與更高效的后量子加密模塊,結合零信任架構,構建主動防御的下一代安全體系。

閃存架構與接口控制

為了能夠以更靈活的架構適配不同場景,Sentry 4.0采用了面向服務器場景的雙SPI閃存冗余架構、面向非服務器場景的單SPI閃存精簡架構、以及非閃存信號安全控制三種模式。

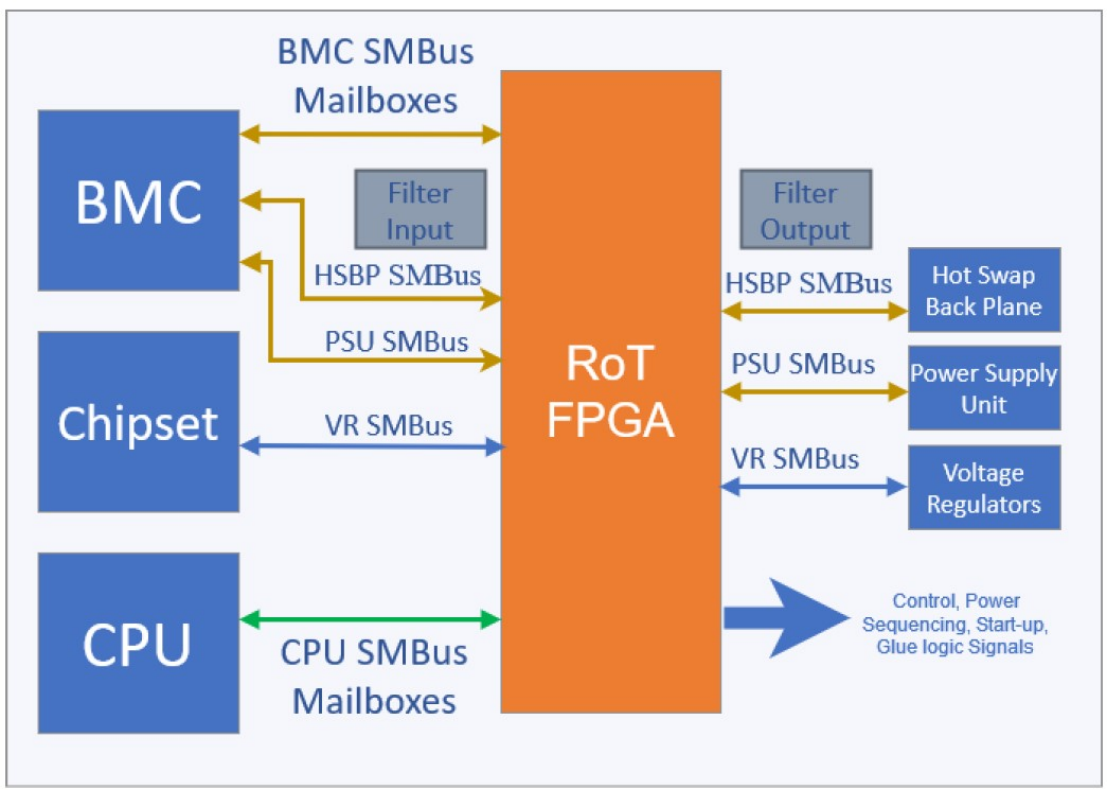

具體而言,雙SPI閃存架構由RoT FPGA(MachXO5-NX)、基板管理控制器(BMC)和平臺控制器(PCH)組成,支持SPDM/MCTP協議,通過控制CS線和SPI Mux實現故障秒級安全切換。實際工作流程中,BMC負責固件更新的合法性驗證,PCH執行正常業務邏輯,雙閃存分別存儲主鏡像與黃金備份鏡像,RoT FPGA通過QSPI監控器實時阻斷未授權訪問(如DOS攻擊),確保每次僅加載經過簽名驗證的鏡像。

PFR架構—Sentry 4.0雙閃存常用配置

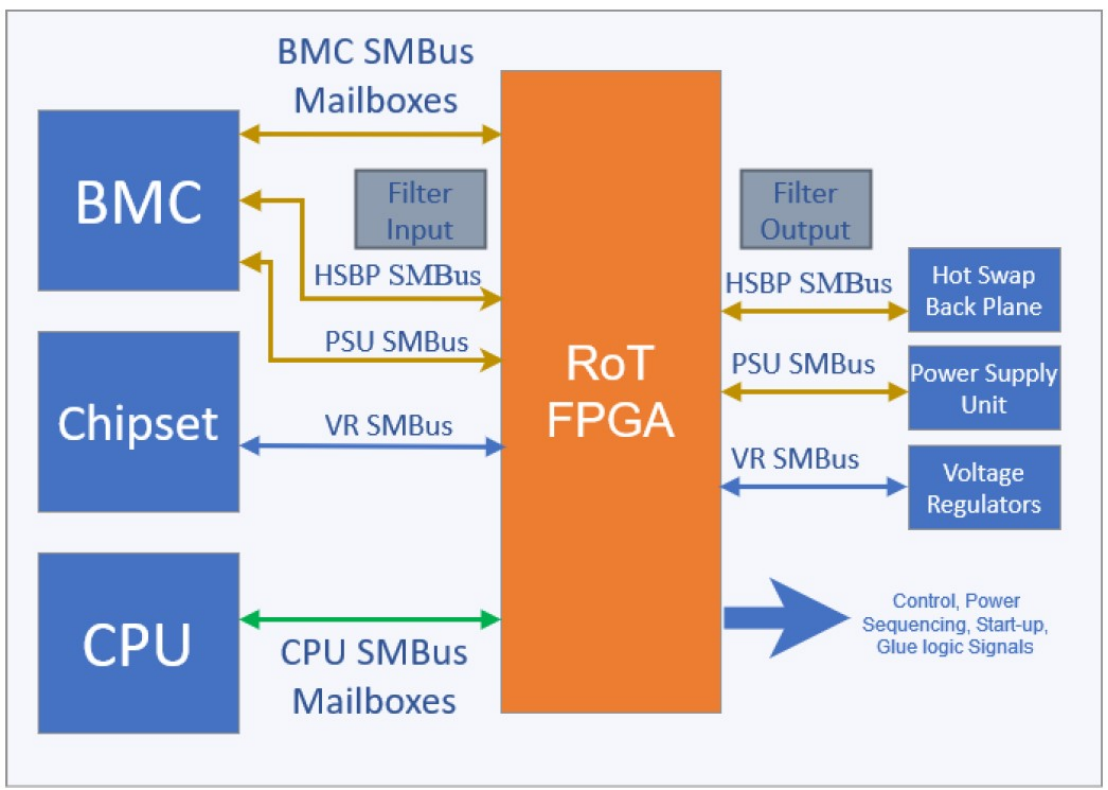

單SPI閃存架構以單一CPU(如RISC-V核)為主簡化硬件設計,搭配I2C濾波器、SMBus Mailbox等IP模塊,實現對電源單元(PSU)、穩壓器(VR)等外設的安全控制。

在客戶定制設計中,串行通用輸入輸出(SGPIO)主要用于動態管理電源時序與復位事件檢測(如熱啟動、硬啟動),再利用I2C濾波器過濾異常信號,以及SMBus Mailbox實現設備間安全消息傳遞,支持熱插拔背板(HSBP)和電源模塊的實時監控,實現對非閃存信號的精細化管理。

常用配置I2C/SMBusMailbox和Filter架構、控制邏輯

同時,為確保高速接口安全,Sentry 4.0通過QSPI Master Streamer結合AES-256加密通道,實現固件更新的高速安全傳輸。LVDS隧道協議和接口(LTPI)接口加密LVDS信號,防止背板數據竊聽。

密鑰管理與合規配置

Sentry 4.0采用KAK(密鑰驗證密鑰)-ISK(鏡像簽名密鑰)兩級架構。其中,KAK用于驗證ISK的合法性,支持最多8個KAK并行管理,每個KAK可關聯256個ISK ID。使用時,必須使用白名單中的一個KAK和關聯的白名單ISK ID對位流進行簽名,才能成功啟動引導程序。

同時,通過Normal(普通簽名)、ISK Revoke(撤銷舊ISK)、KAK Revoke(撤銷舊KAK)、MRK(主根密鑰)等不同的密鑰Blob類型,實現簽名、撤銷與清零操作,以滿足不同場景的密鑰管理需求。下表總結了密鑰Blob類型、關聯數據及其說明。

密鑰Blob類型

為確保配置流程合規,萊迪思通過Propel/Radiant軟件生成.bin(策略/密鑰)與.bit(鏡像)這兩類用于器件配置(Provisioning)的編程文件,支持客戶自定義KAK數量、UFM扇區保護、中央鎖(軟鎖/硬鎖)配置策略,確保配置數據的不可篡改性。一次性編程(OTP)確保制造階段黃金鏡像與密鑰的不可修改性,符合NSA CNSA套件的“供應鏈防篡改”要求。

應用場景與可靠性設計

在數據中心場景,考慮到抵御高級持續威脅(APT)是首要目的,因此,在設計中雙閃存架構與QSPI監控器可有效防范供應鏈植入的惡意鏡像,支持OpenBMC實現遠程安全更新。硬件級后量子算法支持,則滿足了NSA對2025年后新系統的PQC合規要求。

工業場景中,低功耗、抗干擾、固件實時檢測與快速恢復是主要訴求。方案以單閃存方案與抗SEU設計為主,既降低工業設備成本,又能夠適配惡劣環境。同時,I2C濾波器與實時電源控制的組合,可有效防范針對PLC、傳感器的OT網絡攻擊。

物聯網、邊緣計算與網絡設備領域,支持高速接口(如PCIe、SGMII)、滿足后量子加密標準是主要場景需求。小尺寸、低功耗的MachXO5-NX器件具備高性能邏輯和后量子算法支持能力,可以更好的適配智能終端,并通過PUF與唯一ID確保設備身份可信。此外,為滿足醫療、金融等行業的合規需求,方案還支持FIPS 140-3認證。

PFR,定義固件安全新范式

IDC報告顯示,到2025年,全球將有557億部聯網設備,其中75%將連接到物聯網平臺,安全挑戰巨大。而中國是IoT設備部署最多的國家,規避安全設備的隱患,對IoT設備的定位將帶來非常關鍵的影響。

因此,必須要確保設備的完整性始于軟件設計過程的早期階段,并貫穿于制造設備發布直至其使用壽命結束的所有過程。許多設備在其芯片上存儲和處理重要信息,例如服務訂閱、健康記錄、信用卡和銀行信息,以及其他類似用戶數據,我們必須保護這些設備免受黑客的威脅和誤用。

而之所以要強調PFR,是因為針對于固件攻擊的保護,PFR可以用作系統中的硬件可信根,補充現有的基于BMC/MCU/TPM的體系,使之完全符合NIST SP-800-193標準,從而為保護企業服務器固件提供了一種全新的方法,可全面防止對服務器所有固件的攻擊。

NIST SP-800-193對整個硬件平臺上的固件保護提出的規范性要求主要包含三個部分:首先是在啟動或是系統更新后,能夠以加密方式檢測到損壞的平臺固件和關鍵數據,防止供應鏈中的惡意攻擊;其次是保護,例如有人在對固件進行非法的讀寫操作時,要保護平臺固件和關鍵數據免遭損壞,并確保固件更新的真實性和完整性;第三是即使在固件遭到破壞的情況下,也能夠進行恢復,例如將損壞的固件和關鍵數據恢復到之前的狀態,或者是啟動受信任的恢復過程。

這三部分相互融合、相互配合,主要目的就是保護硬件平臺上的固件。

結語

Lattice Sentry 4.0通過“硬件可信根+實時監控+彈性恢復”的立體防護,重新定義了固件安全的技術標準。其核心優勢不僅在于滿足當前法規與攻擊防護需求,更通過 FPGA 的可重構特性,為未來5-10年的安全挑戰提供升級彈性。在量子計算與AI攻擊并存的時代,Sentry 4.0為企業構建了一道從芯片到系統的“不可侵犯”安全邊界,助力數字生態在安全與創新中實現可持續發展。

聲明:本內容為作者獨立觀點,不代表電源網。本網站原創內容,如需轉載,請注明出處;本網站轉載的內容(文章、圖片、視頻)等資料版權歸原作者所有。如我們采用了您不宜公開的文章或圖片,未能及時和您確認,避免給雙方造成不必要的經濟損失,請電郵聯系我們,以便迅速采取適當處理措施;歡迎投稿,郵箱∶editor@netbroad.com。

| Lattice SensAI:引領從“云端集權”到“邊緣自治”的智能革命 | 25-06-19 16:23 |

|---|---|

| 如何為Lattice CertusPro-NX FPGA評估板優先考慮效率和成本 | 23-08-29 16:23 |

| 當AI遇到FPGA,低功耗智能探測系統不再是難題 | 20-10-12 13:41 |

| 讓筆記本電腦重獲生機:萊迪思為筆記本電腦增添重要功能 | 20-08-05 12:50 |

| 大聯大世平集團&馳晶推出SoC電子流媒體后視鏡解決方案 | 18-06-12 09:54 |

| 微信關注 | ||

|

| 技術專題 | 更多>> | |

|

| 技術專題之EMC |

|

| 技術專題之PCB |